Hacker sẽ có thể tải về toàn bộ dữ liệu trên iPhone của bạn, thậm chí là kích hoạt camera lẫn microphone của máy để theo dõi bạn trong thời gian thực nữa!

Điều đáng nói là, lỗ hổng này không đơn thuần là một nguy cơ về mặt lý thuyết, khi mà một nhà nghiên cứu bảo mật nhiều năm kinh nghiệm của Google đã kiểm chứng bằng cách tự tay chiếm quyền kiểm soát từ xa một chiếc iPhone dùng chung mạng WiFi nhưng đặt ở một phòng khác.

Nhà nghiên cứu nói trên là Ian Beer thuộc Google Project Zero. Nếu bạn chưa biết thì Project Zero là dự án được Google lập nên để phát hiện các lỗ hổng bảo mật và thông báo cho các công ty biết trước khi kẻ xấu phát hiện ra và tìm cách lợi dụng chúng. Nhà sáng lập ra Project Zero, Chris Evans, nói rằng điều đáng sợ về lỗ hổng mới này là nó hoạt động mà không cần bất kỳ tương tác người dùng nào, và cũng không để lại bất kỳ dấu vết nào giúp nạn nhân biết quyền riêng tư của họ đã bị xâm phạm.

“Cuộc tấn công đơn giản như kiểu bạn đang đi trên đường, điện thoại đặt trong túi, và qua WiFi, có kẻ nào đó đột nhập vào bằng cách gửi đi một vài gói dữ liệu WiFi ác ý” – Beer nói.

Dẫu vậy, vẫn có một số tin tốt cho bạn. Theo Beer, anh chưa tìm thấy bất kỳ bằng chứng nào về việc lỗ hổng này từng bị lợi dụng bởi các hacker, và tất nhiên anh vẫn để cho Apple một ít thời gian để vá lỗi trước khi chia sẻ sâu hơn chi tiết vấn đề. Nhưng chỉ riêng việc một lỗ hổng bảo mật nghiêm trọng như vậy tồn tại trên một thiết bị Apple đã là điều không tưởng rồi.

Bạn hẳn đang thắc mắc: làm thế nào lỗ hổng lại cho phép kiểm soát iPhone từ xa mà không cần tiếp cận với nó, và cũng không cần tương tác với giao diện người dùng? Bởi lỗi nằm ở một giao thức mạng gọi là Apple Wireless Direct Link (AWDL). Và AWDL có thể làm rất nhiều thứ – bao gồm gửi ảnh hay tập tin bất kỳ chứa trên iPhone.

“AWDL là một giao thức mạng mesh độc quyền của Apple, được thiết kế để cho phép các thiết bị Apple như iPhone, iPad, Mac và Apple Watch thiết lập nên các mạng mesh peer-to-peer ad-hoc với nhau. Nếu bạn sở hữu một thiết bị Apple, có khả năng bạn đang tạo ra, hoặc kết nối với các mạng mesh tạm thời đó nhiều lần mỗi ngày mà chẳng hề nhận ra”

“Nếu bạn từng sử dụng Airdrop, stream nhạc đến Homepod hay Apple TV qua Airplay, hoặc sử dụng iPad như màn hình phụ với chức năng Sidecar, thì bạn đang dùng AWDL. Và kể cả nếu bạn không dùng những tính năng đó, nếu có người đang đứng quanh bạn, có khả năng thiết bị của bạn đã tham gia vào mạng mesh AWDL mà họ đang sử dụng” – Beer cho biết.

Nhà nghiên cứu này còn đăng tải một bài viết khá dài và dày đặc các thông tin kỹ thuật trên blog của mình về quá trình phát hiện ra lỗ hổng. Mọi chuyện bắt đầu vào năm 2018.

Một trong các biện pháp bảo mật của Apple là lược bỏ các biểu tượng trong tên chức năng khỏi iOS, do đó không ai biết chúng làm gì. Nhưng vào năm 2018, Apple tung ra một bản iOS beta mà không thực hiện điều đó. Việc tên gọi các chức năng bị lộ đã vô tình cung cấp cho nhà nghiên cứu Google khá nhiều thông tin thú vị, trong đó có một chức năng làm anh đặc biệt lưu ý.

“Tên chức năng là: IO80211AWDLPeer::parseAwdlSyncTreeTLV

Vào thời điểm đó, tôi không biết AWDL là gì. Nhưng tôi biết TLV (Type, Length, Value) thường được sử dụng để chuyển các tập lệnh đến dữ liệu, và việc phân tích một TLV có thể cho thấy nó được chuyển đến từ một nơi nào đó không đáng tin. Và 80211 là dấu hiệu cho thấy có gì đó liên quan đến WiFi“

Sau khi tìm trên Google và khám phá ra AWDL là gì, Beer biết rằng cuộc tấn công bằng cách lợi dụng lỗ hổng này sẽ diễn ra thế nào. Anh đã tạo ra được dữ liệu AWDL giả có thể yêu cầu bất kỳ iPhone nào nằm trong phạm vi WiFi phải phản hồi.

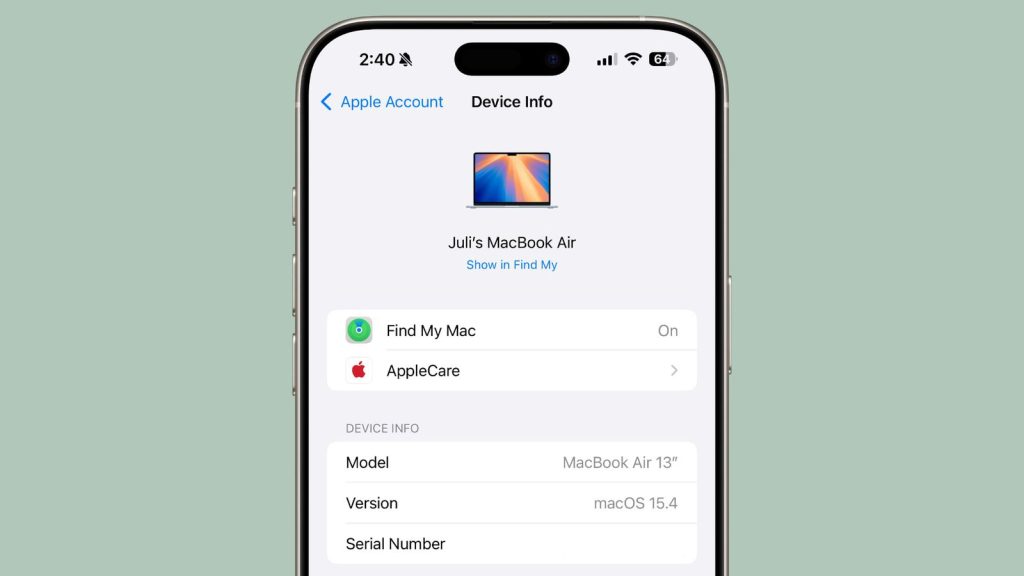

Quy trình thực hiện việc đó khiến khá nhiều người sửng sốt. Beer mất 6 tháng để vượt qua lần lượt mọi rào cản gặp phải. Anh cuối cùng đã thành công trong việc kiểm soát một chiếc iPhone 11 Pro đặt trong phòng bên cạnh. Bạn có thể xem đoạn video demo bên dưới, trong đó có sử dụng một chiếc Raspberry Pi và một vài adapter WiFi khá bình thường, kiểm soát bởi một chiếc MacBook Air.

“Demo này cho thấy kẻ tấn công lợi dụng thành công iPhone 11 Pro của nạn nhân, đang đặt trong một căn phòng khác với cửa được đóng lại. Nạn nhân đang sử dụng ứng dụng YouTube. Kẻ tấn công buộc giao diện AWDL phải kích hoạt khi lợi dụng thành công lỗi tràn đệm AWDL để chiếm quyền truy cập đến thiết bị và chạy một trình ẩn dưới quyền root. Trình ẩn này có toàn quyền truy xuất dữ liệu cá nhân ngừoi dùng, bao gồm email, ảnh, tin nhắn, keychain… Kẻ tấn công có thể đánh cắp bức ảnh mới được chụp gần đây nhất. Triên khải trình ẩn mất khoảng 2 phút, nhưng nếu đầu tư nhiều hơn thì không có lý do gì mà nguyên mẫu này không thể được tối ưu hoá để triển khai trình ẩn mà chỉ mất vài giây” – Beer viết như vậy.

Ian Beer chính là nhà nghiên cứu từng miêu tả chi tiết một trong những lỗ hổng lớn nhất mà hacker có thể lợi dụng để tấn công người dùng iPhone thông qua các website bị hack để phát tán malware iOS. Vào năm 2018, anh cáo buộc Apple lơ là việc vá nhiều lỗ hổng mà anh từng báo cho công ty – nhưng lỗ hổng vừa nêu đã được nhà sản xuất iPhone vá vào bản iOS trước 13.5.

![[WordPress] Hướng dẫn thay đổi thư mục media mặc định trong WordPress](https://tapchicntt.com/wp-content/uploads/2020/03/wordpress-2020.jpg)